産業制御システム向けセキュリティソリューション

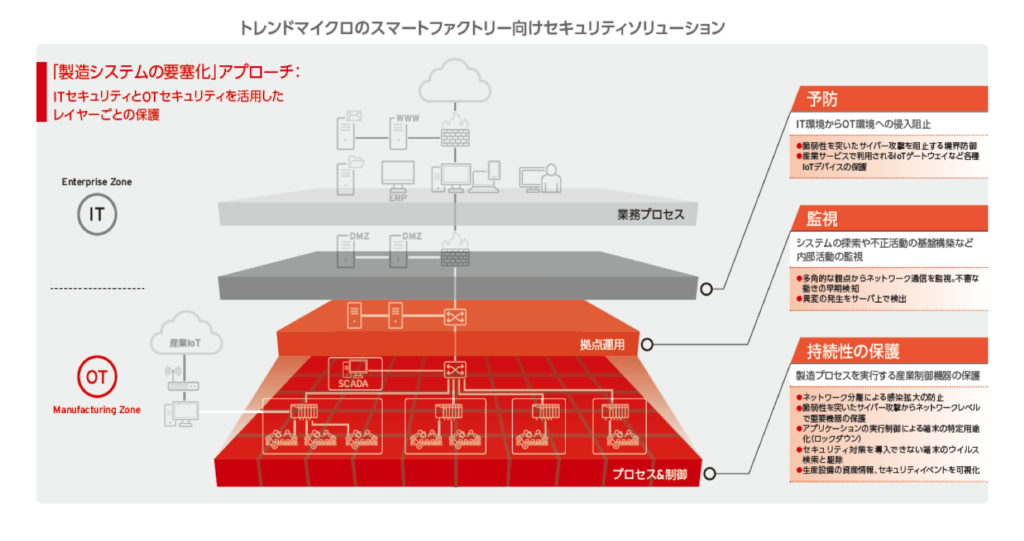

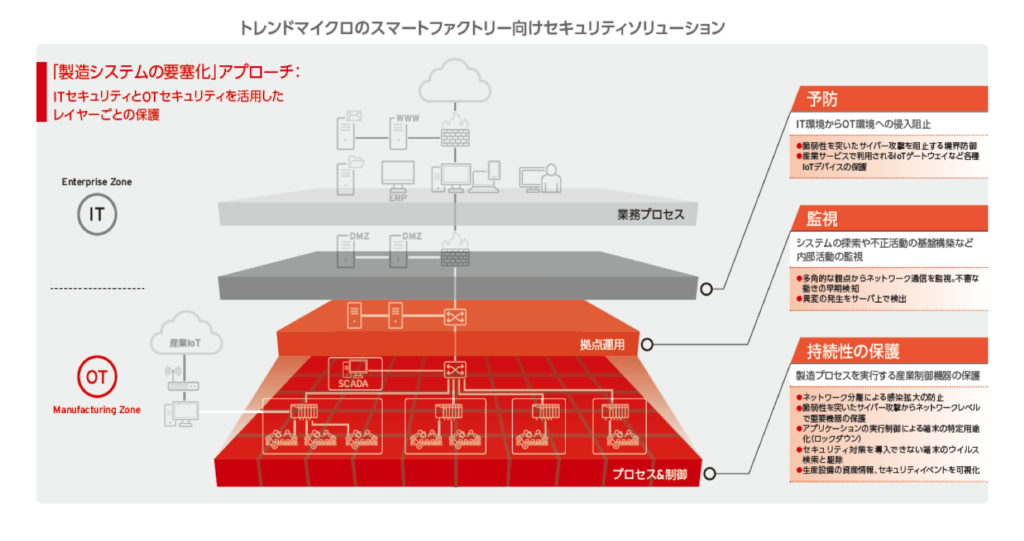

スマートファクトリーにおいて安定稼働を守るには、企業ネットワークやインターネットなどの多様化する攻撃の侵入口をレイヤ毎に保護するセキュリティアプローチが求められます。具体的には「予防」 「監視」 「持続性の保護」 の3つの観点で各レイヤを保護することで工場を要塞化する必要があります。

新たに工場のスマート化に対応し更なる「持続性の確保」を実現するために、ネットワークを経由した脆弱性攻撃に対するソリューション、産業制御機器を可視化し脅威の兆候を把握できるソリューションを拡充します。

スマートファクトリーを要塞化し、サイバー攻撃を防ぐことで、工場の継続的な安定稼働を実現します。

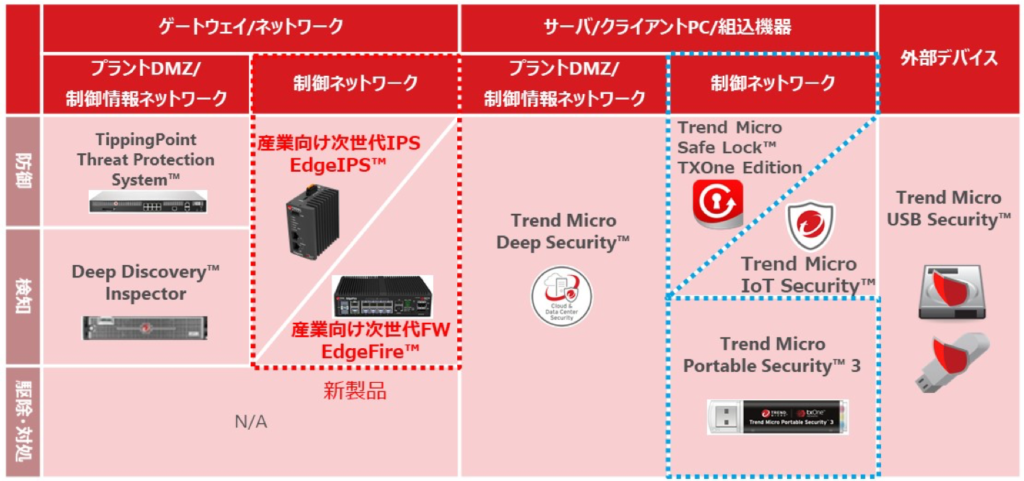

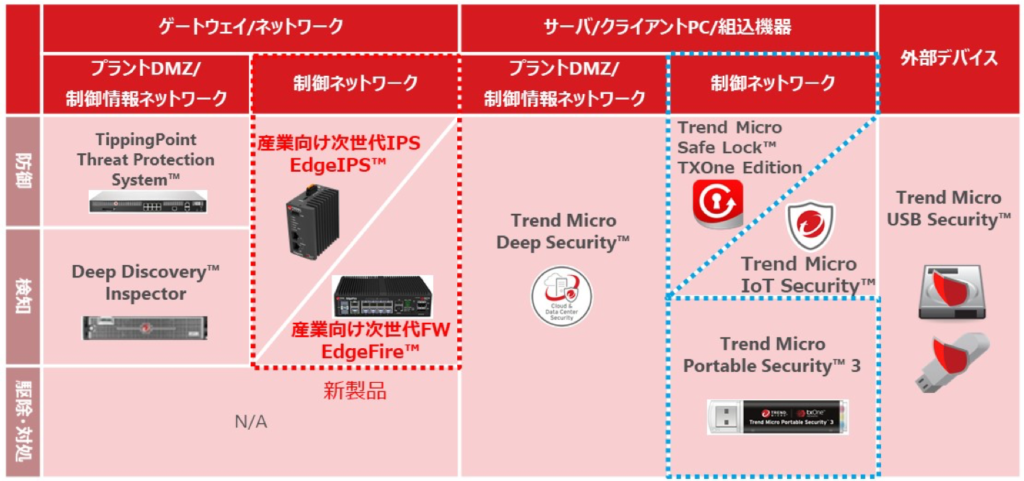

※本ソリューションを拡充するにあたり、トレンドマイクロ株式会社とMoxaとの合併会社「TXOne Networks」が開発した製品群(EdgeIPS、EdgeFire 等)を提供します。

スマートファクトリー向けセキュリティソリューション

工場向けトータルソリューションと新製品の位置づけ

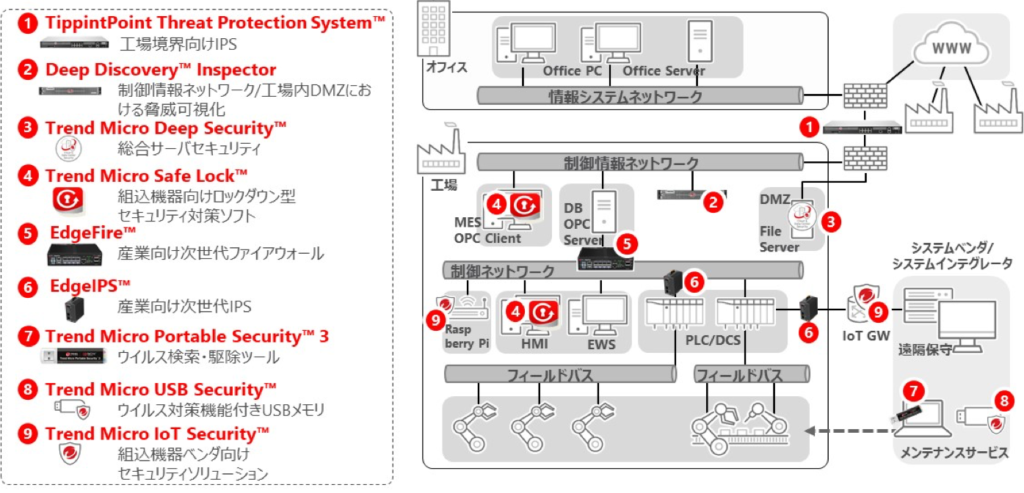

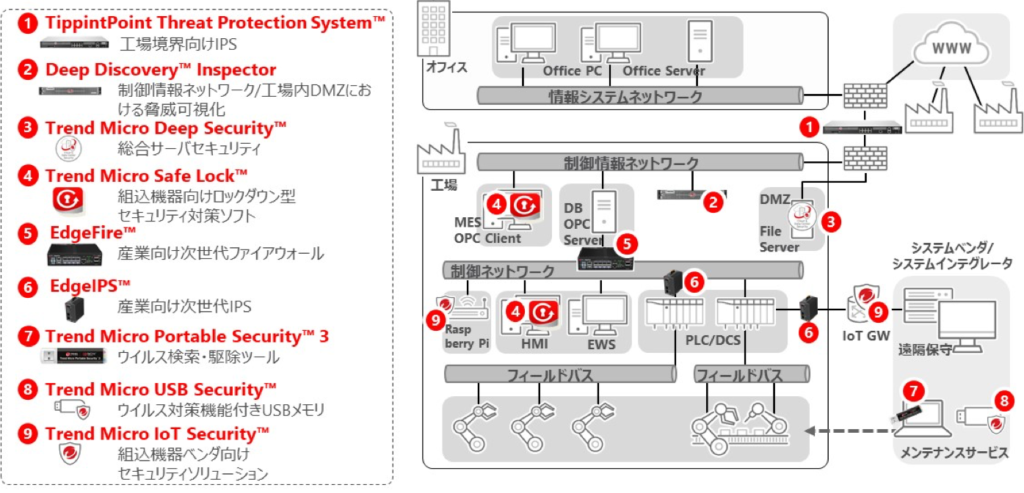

ソリューション適用例

お客様が抱える課題とソリューション導入によるメリット

-

NW接続されている生産ラインの停止・停止拡大リスクの低減

-

- ウイルス対策製品では防げない脆弱性の問題(修正プログラム/パッチ未適用起因)

- パッチ適用が困難な設備(OS/SCADAなどの産業用アプリケーション/PLCなど)を標的とした

脆弱性攻撃・ワーム感染(DOWNAD、WannaCryなど)、不正操作など

-

生産性向上の取り組みとセキュリティ対策の両立

-

- 生産設備をNW接続することで可能となる見える化や障害予兆検知によって生産性を高めたい生産技術部門と、

セキュリティ対策が難しい生産設備をネットワーク接続することで増大するセキュリティリスクを低減したいIT/セキュリティ部門

- Global全体での実現

-

他社資産からの脅威侵入リスクの低減

-

- 保守作業で持ち込まれる端末を工場内ネットワークに接続した際のワーム感染リスク

- リモート保守回線からのワーム侵入、不正操作(認証機能の欠落)

-

資産可視化

-

NW構成、NWに接続されている設備が不明(シャドーOT)で、

現状に基づく対策の検討・改善、インシデントレスポンス時の迅速対応が困難

課題解決と製品の位置づけ

-

NW新設時にセグメント化して対策強化

(生産ライン新設時、IIoT/見える化/障害予兆検知システム導入時、ネットワーク構成見直し時など)

-

こちらの製品に関するお問い合わせをご希望の方は、以下のフォームにご入力ください

産業向け次世代IPS EdgeIPS ・ 産業向け次世代ファイアウォール EdgeFire

産業向け次世代IPS EdgeIPS

EdgeIPS (IPS-102-BP-TM)

EdgeIPSは、HMIやPLCなどの重要資産の前にインライン設置することで、既存設備のNW設定を変更することなく脆弱性攻撃や不正アクセスを防止し、それにより生産ラインの安定稼働を支援する産業向けの透過型IPS製品です。

-

重要資産の保護・可視化

-

- FW/IPS/Protocol Filter/DoS Preventionなどにより重要資産を保護

- ZDIの知見を活用した産業向け高精度IPSフィルタの提供

- 資産情報、利用されているプロトコル情報の可視化

-

かんたん運用

-

- 透過型IPSにより既存設備のNW設定を変えることなく導入可能

- 小型サイズで制御盤などへの設置が容易

- Web Consoleによる単独管理

- OT Defense Console(ODC)を利用した統合管理・監視

- Zero-Configurationによる迅速復旧(予定)

- 閉域環境下における運用・管理(予定)

- ネットワーク構成の可視化(予定)

-

高信頼性ハードウェア

-

- ファンレス設計

- 入力電源2重化対応

- 動作温度範囲:-40 to +75℃

- ハードウェア5年保証

- ハードウェアバイパス

- 各種技術適合認証取得

- 自己死活監視・自動復帰

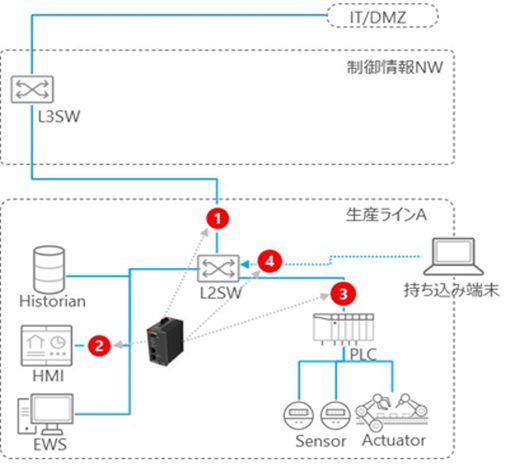

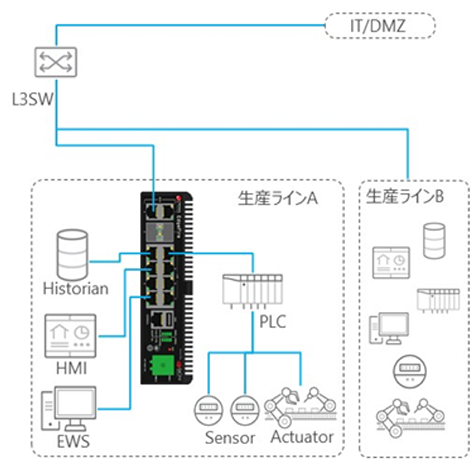

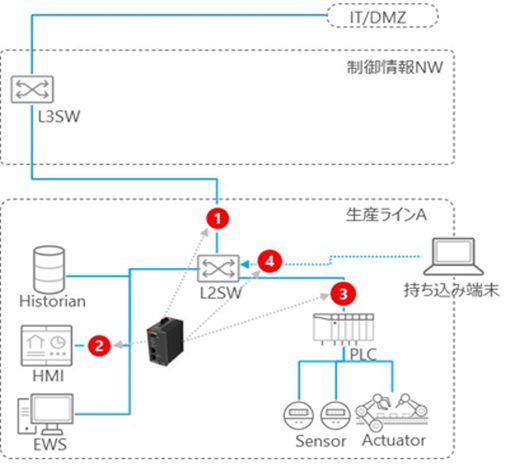

導入イメージ

- 透過型のため、既存設備のネットワーク設定を変更することなく、セキュリティを強化

-

適用例:

- 生産ラインA内外への脆弱性攻撃やワーム(WannaCryなど)の侵入・拡散、不正アクセスを防止

- Legacy OSが稼働しているHMIを脆弱性攻撃・ワーム感染から保護、生産ラインA内での横感染を防止

- PLCに対するプログラム書き込み命令をEWSからのみに制限することで改ざんや操作ミスに起因するトラブルを防止

- 保守ベンダの持ち込み端末からの脆弱性攻撃やワームの侵入を防止

※L2SWのミラーポート接続により、IDSとして利用することも可能

主な機能

|

項目

|

EdgeIPS(IPS-102-BP-TM)

|

|

Policy Enforcement(Firewall)

|

IP Address、Port番号ベースで通信制限を行います。

|

|

DoS Prevention

|

TCP SYN FloodやICMP FloodなどDoS攻撃を検知/ブロックします。

|

|

IPS

|

OSや産業用アプリケーションなどの脆弱性攻撃を検知/ブロックします。

世界約80か国約3,000名以上もの研究者が参加する脆弱性発見コミュニティZero Day Initiative(ZDI)によって収集された脆弱性情報を活用することで、高精度なIPSフィルタを迅速に提供します。

|

|

Protocol Filter

|

産業用プロトコルのコマンドベースで通信制御を行うことで、不正アクセスや誤操作を検知/ブロックします。 |

|

資産可視化

|

EdgeIPSを通過するパケットを検査することで、配下に存在する資産や利用されているプロトコルの情報などを可視化し、資産状況の把握を容易に行うことが可能です。

|

|

検知/ブロックモードの切り替え

|

各種セキュリティ機能は動作モードを柔軟に切り替えることが可能なため、初期導入時の検証作業を容易にします。

|

|

CLI/Web Console

|

コマンドラインやWebコンソールを介して設定を行うことが可能です。

|

|

Zero-Configuration(対応予定)

|

設定情報をあらかじめUSBストレージに保存しておくことで、故障ハードウェアの交換時の迅速復旧が可能です。

|

|

集中管理

|

別製品であるOT Defense Console(ODC)を利用することで、管理下にあるEdgeIPSを統合的に管理・監視し、運用性をさらに向上することが可能です。

|

産業向け次世代ファイアウォール EdgeFire

EdgeFire (IEF-1012-TM)

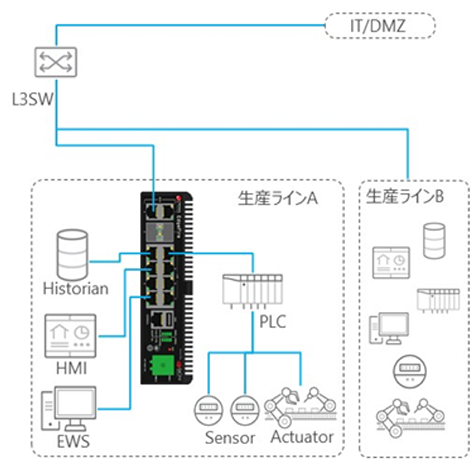

EdgeFireは、生産ライン単位でのネットワーク分離や脆弱性攻撃対策などを行うことで、新設生産ラインの安定稼働や脆弱な設備群を新たにネットワーク接続する際のセキュリティリスク低減を支援する産業向けセキュリティアプライアンスです。

-

より安全なNWセグメントの構築

-

- FW/NAT/IPS/P路と子lFilter/VLAN/VPN(予定)など

- ZDIの知見を活用した産業向け高精度IPSフィルタの提供

- 資産情報、利用されているプロトコル情報の可視化

-

かんたん運用

-

- 正面配線

- Web Consoleによる単独管理

- OT Defense Console(ODC)を利用した統合管理・監視

- Zero-Configurationによる迅速復旧(予定)

- 閉域環境下における運用・管理(予定)

- ネットワーク構成の可視化(予定)

-

高信頼性ハードウェア

-

- ファンレス設計

- 入力電源2重化対応

- 動作温度範囲:-40 to +75℃

- ハードウェア5年保証

- HA構成対応(予定)

導入イメージ

-

アクセス可能範囲を制限(FW/NAOなどによるネットワーク分離)

-

DMZにある特定のサーバからののみ生産ラインAにあるHistorianにアクセス可能とすることで、生産ラインA内のその他の設備と外部NWとの間の不正通信や、Historianにおけるその他のサービスをターゲットにしたワーム感染などのリスクを低減。

-

アクセス可能範囲内からの脆弱性攻撃防止(IPSによる脆弱性攻撃・ワーム感染の防止)

-

- 生産ラインA内のHistorianに対する通信を許可していたDMZにある特定サーバが攻撃を受け、当該サーバを介して、脆弱性攻撃がHistorianに対して行われたとしても、IPSにより攻撃をブロック。

- 生産ラインA内のEWSがUSBメモリ経由でDOWNADなどのワームや持ち込み端末経由でWannaCryに感染したとしても、生産ラインAのネットワークを超えてワームが拡散することを防止。

-

アクセス可能範囲内からの不正操作防止(Protocol Filterによる不正操作防止)

-

- 生産ラインA内で、Historian/HMI/EWSが接続されているLAN1とPLCなどの制御機器が接続されているLAN2にVLANを切っており、かつ、HMI-PLC間の通信のみ許可している環境下において、HMIからPLCに対するパラメータの読み出し(Read)のみ可能、それ以外の操作(パラメータ設定、プログラム書き換えなど)を禁止することで、不正操作を防止。

- 生産ラインA内のPLCが、上位NWに存在するMES(製造実行システム)と連携している場合、MESからのパラメータ設定(Write)や読み出し(Read)は可能だが、プログラム書き換え(Config)は禁止することで不正操作を防止。

※東西方向のIPSやProtocol Filterには制限があるため、横感染防止を目的とする場合はEdgeIPSを併用ください。

主な機能

|

項目

|

IEF-1012-TM

|

|

Policy Enforcement(Firewall)

|

IP Address、Port番号ベースで通信制限を行います。

|

|

NAT

|

静的/動的NAT、静的NAPTによるアドレス変換を行います。

|

|

VLAN

|

Port VLAN、Tag VLANによりネットワーク分離を行います。

|

|

DoS Prevention

|

TCP SYN FloodやICMP FloodなどDoS攻撃を検知/ブロックします。

|

|

IPS

|

OSや産業用アプリケーションなどの脆弱性攻撃を検知/ブロックします。

世界約80か国約3,000名以上もの研究者が参加する脆弱性発見コミュニティZero Day Initiative(ZDI)によって収集された脆弱性情報を活用することで、高精度なIPSフィルタを迅速に提供します。

|

|

Protocol Filter

|

産業用プロトコルのコマンドベースで通信制御を行うことで、不正アクセスや誤操作を検知/ブロックします。

|

|

資産可視化

|

EdgeFireを通過するパケットを検査することで、配下に存在する資産や利用されているプロトコルの情報などを可視化し、資産状況の把握を容易に行うことが可能です。

|

|

検知/ブロックモードの切り替え

|

各種セキュリティ機能は動作モードを柔軟に切り替えることが可能なため、初期導入時の検証作業を容易にします。

|

|

CLI/Web Console

|

コマンドラインやWebコンソールを介して設定を行うことが可能です。

|

|

Zero-Configuration(対応予定)

|

設定情報をあらかじめUSBストレージに保存しておくことで、故障ハードウェアの交換時の迅速復旧が可能です。

|

|

集中管理

|

別製品であるOT Defense Console(ODC)を利用することで、管理下にあるEdgeFireを統合的に管理・監視し、運用性をさらに向上することが可能です。

|

こちらの製品に関するお問い合わせをご希望の方は、以下のフォームにご入力ください