「ヒトのココロをハッキング」ミツイワセキュリティニュース

ヒトのココロをハッキング

日進月歩の発展をみせるIT業界。セキュリティの技術も日々、進化していますが、どんなにテクノロジーが発達したとして、仮に脆弱性のないシステムが完成したとして、絶対に防ぎきることのできない攻撃が存在します。

- ソーシャルエンジニアリング -

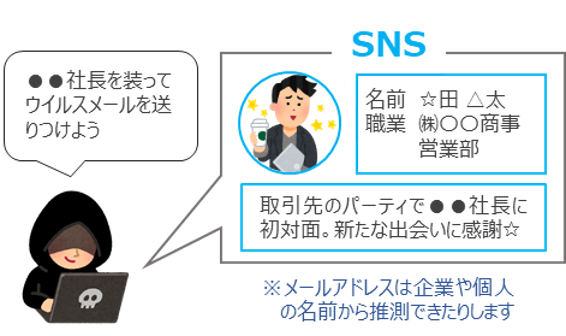

あなたは大丈夫ですか?SNSに職場の状況がわかる情報を載せたりしてたら危ないですよ?

ということで、今回は近年、増加傾向にあるソーシャルエンジニアリングについてのお話です。

多彩な手口

パソコンの画面をのぞき見する古典的なものから、SNSなどのサイバー空間を悪用した方法まで、ソーシャルエンジニアリングには非常に多くの手口が存在します。以下、その一例をご紹介いたします。

| 名称 | 攻撃の方法 |

|---|---|

| なりすまし | 社員や取引先を装って、標的の情報を盗み出すこと 他人のアカウントで、システムなどに不正にアクセスすること |

| ショルダーハッキング | 他人がパスワードや暗証番号を入力しているところを盗み見ること |

| トラッシング | 廃棄された書類や記憶媒体などを漁って、情報を不正に取得すること |

| ビジネスメール詐欺(BEC) | 社員や取引先を装って、偽の電子メールを送って入金を促す詐欺 |

| フィッシング | 実在する金融機関やサービスなどにみせかけて、情報を盗みだすこと |

ソーシャルエンジニアリングの被害

ソーシャルエンジニアリングは、本命の攻撃を仕掛けるための情報窃盗を目的とする場合が多く、ターゲットとする情報が盗み出されると、不正アクセスやマルウェア攻撃、機密情報流出の二次的被害に繋がります。

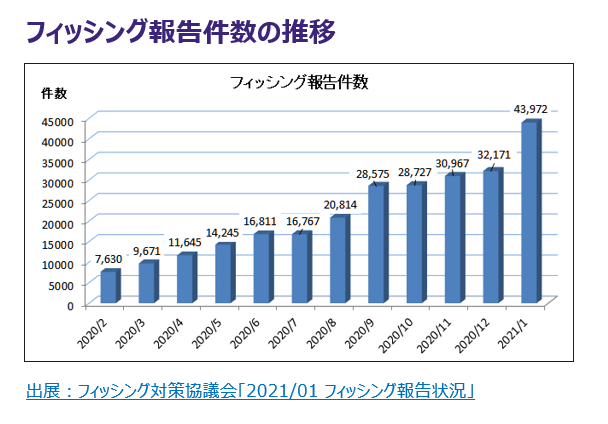

ソーシャルエンジニアリングは、本命の攻撃を仕掛けるための情報窃盗を目的とする場合が多く、ターゲットとする情報が盗み出されると、不正アクセスやマルウェア攻撃、機密情報流出の二次的被害に繋がります。事例ベースでは、例えば、2021年1月のフィッシングの月次報告件数が、集計開始以来初となる4万件を超え、なおかつ1年前(2020年2月)と比較して6倍近くになるなど、その被害は増加傾向にあります。

中には、目的とする金銭窃盗のため、半年ほどの時間をかけて標的とする企業へソーシャルエンジニアリングを仕掛けた事例もあり、その手口は年々、巧妙化しています。

暗号資産取引所で起きた実際の被害

【事件の概要】

2018年1月、同取引所で保持していた、580億円相当(当時のレート換算)の暗号資産が流出【経緯】

- 犯罪企図者が、SNSなどを通じて同取引所システムの管理権限を持つ従業員、複数人に接触

- 半年ほど時間をかけて交流をかさね、信用を築いた後にマルウェア付きのメールを送付

- 従業員がメールを開封してしまい、業務用端末が感染。その後、不正アクセスにより暗号資産が流出

大きな被害を防ぐために

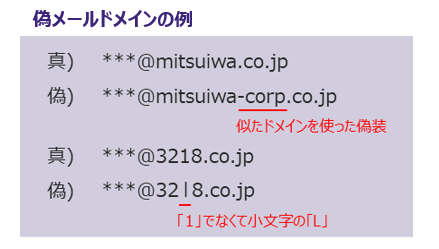

なりすましには多要素認証、BECであれば、メールドメインの確認(右記)など、細やかな対策をあげれば枚挙にいとまがありませんが、これらの対策をケース別に丸暗記をすることは現実的ではないでしょう。

なりすましには多要素認証、BECであれば、メールドメインの確認(右記)など、細やかな対策をあげれば枚挙にいとまがありませんが、これらの対策をケース別に丸暗記をすることは現実的ではないでしょう。被害を防ぐためには、情報セキュリティ専門の組織をつくり、全社的にセキュリティ対策に取り組んでいくこと、教育や演習などを通して、経営層、社員、アルバイトなど組織を構成するメンバーに対し、セキュリティの意識づけを継続していくことがもっとも重要です。

しかしながら、前述したように、どれほど対策を進めようとも万全と言い切れないのが、ソーシャルエンジニアリングの難点でもあります。被害を受ける可能性が0でない以上、例えば、社内CSIRTを構築して、万一の際に備えるといった事後対応の体制、手順を整えておくこともお勧めいたします。

このコラムに関する

お問い合わせはこちらから

お問い合わせ

お問い合わせはこちらから