2020年代の主流となりうるセキュリティフレームワーク「SASE」とは?

コロナ禍でリモートワークが急増したことにより、従来のネットワーク環境に限界を感じる企業が増えています。

従来はセキュリティを確保するため、遠隔地で業務を行う際は社内ネットワークへVPN(Virtual Private Network)接続するのが一般的でした。

クラウドサービスを使う際にも、VPNで社内ネットワークを経由するため、セキュリティは確保される一方、リモートワークの普及により回線が逼迫するという課題が浮かび上がってきたのです。

これまでは限られた人が遠隔アクセスするだけだったVPNの設備と回線に全社員が殺到すれば、当然ネットワークは破綻します。通信速度低下だけでなく、アクセスさえできずに仕事ができないということもありえます。

接続できたとしても、通信速度が遅ければMicrosoft 365やDropbox BusinessといったSaaSの使い勝手が著しく低下してしまいます。SaaSは今や当たり前に業務で活用されており操作する度に待たされていては仕事になりません。

2020年5月に東京商工会議所が実施した「テレワークの実施状況に関する緊急アンケート」では、「テレワークを実施した際に生じた課題」として「ネットワーク環境の整備」が56.7%で1位でした。

これらの課題はVPN機器やゲートウェイを増強し、インターネット回線の帯域を増やせば解決しますが、大きなコストがかかります。そして、今後もリモートワークをする人のSaaSの利用頻度は増えていくことでしょう。仮にお金をかけて目の前のハードルをクリアしたところで、いたちごっこになるのは目に見えています。

リモートワークにより発生するこの課題を解決できるのが「SASE」です。

これまでも様々なセキュリティやネットワークのソリューションが登場してきました。しかし、それぞれの課題は解決できますが、様々なソリューション導入をしていくと増築を重ねたつぎはぎのシステムができあがってしまいます。ソリューションごとに運用ポリシーが異なるとセキュリティの低下、運用負荷とコストの増大につながり、トラブル時には原因の究明が困難になります。

一方SASEではセキュリティとネットワークをまとめて管理することが可能です。複雑な構成をシンプルにすることで、通信速度が向上し、統一されたポリシーで運用できるようになります。複数ソリューションのサブスクリプションも統合できるため、多くの場合コスト削減も期待できます。

オンプレミスとインターネットの全トラフィックをまとめて監視し、決まったポリシーで運用できるようになります。URLやアドレスからウェブアクセスを監視し、必要に応じてサンドボックスを使うことでマルウェアなどの被害を回避します。すべてのログも取れるので、コンプライアンスの確保もできます。

SWGはプロキシをクラウド上に構築するため、外部の拠点からクラウドサービスにアクセスする際にも社内ネットワークに負荷をかけないことも利点です。

外部から内部へアクセスする際は、リモートアクセスソリューションであるSDP(Software Defined Perimeter)を利用します。

FWaaSは次世代ファイアウォールの機能をクラウドサービスとして提供します。外部と内部間すべてに次世代ファイアウォールが設置され、すべての通信を監視、制御します。

そんな課題を解決するセキュリティソリューションが「CASB(Cloud Access Security Broker)」で、ガートナーが2012年から提唱しているセキュリティコンセプトです。ユーザーとクラウドサービスの間に、CASBという単一のコントロールポイントを設置し、認証やアクセス制御、データ漏洩の防止、クラウドサービスの利用状況の可視化、データの暗号化などを行います。

インターネット回線を利用するのでWANサービスを利用するよりコストを抑えつつ、ソフトウェア管理なので運用の手間が大きく削減できます。そして「SD-WAN」導入の最大のメリットとなるのが、インターネットブレイクアウト(ローカルブレイクアウト)という仕組みです。

各拠点から本社サーバーにアクセスするのではなく、直接インターネットにアクセスできるようにするものです。社内ネットワークを介さないので、快適に利用できるうえ、社内ネットワークへの負荷もなくなります。新しい拠点をネットワークに追加する際も、管理者が現地へ出向かずとも画面上で設定できるようになり、スケールする際の手間がかかりません。

従来、オンプレミスサーバーに情報が集約されていた時は、ファイアウォールでセキュリティを構築し、社外からアクセスする際はVPNで接続するのが一般的でした。これは社内と社外を境界で区切って守る境界防御モデルです。

近年の情報漏洩事件を見てもわかるように、内部からの流出もリスクファクターになっています。脅威は社外だけでなく、社内にも存在すると考えなければいけないのです。また、現在はSaaSなどの活用により、企業の情報資産がクラウド上に保存されるケースも多いため、境界型防御では企業のセキュリティを担保できなくなっているのです。

そこで、何も信用せず、常に確認しようというゼロトラストという仕組みが登場しました。各拠点からクラウドサービスや自社サーバーにアクセスする際は、毎回必ずチェックを行います。クライアントの場所やデバイス、セキュリティ機能、暗号化の有無、OSのバージョンなどを確認してアクセスを許可するのです。その際のアクセス権も必要最低限に抑えます。

境界型防御では一度内部に入られてしまった場合の対処が困難ですが、ゼロトラストネットワークではもし攻撃者にユーザーのデバイスを物理的に入手されてしまった場合でも、アクセスできるのは許可されているアプリだけなので、被害を小さく抑えられます。

そして、すべての機能を網羅した単一のSASEパッケージはありません。SASEソリューションを提供しているベンダーは多いのですが、それぞれ揃えている機能が異なります。導入の際には自社に必要な機能をしっかりと見極めてソリューションを選ぶ必要があります。

例えば「SD-WANに対応している」「ZTNA(Zero Trust Network Access)をサポートしている」といっても、細かい機能が抜けていて使いにくい、といったソリューションもあります。

機能比較表だけを見て選ぶと、思ったようなセキュリティを構築できなかったり、運用に手間がかかったりする可能性があります。SASEはコロナ禍と言うこともあり注目を集めていますが、焦って飛びつくと導入プロジェクトが失敗しかねません。

SASEは2019年に提唱されたばかりのフレームワークです。ソリューションは続々と登場しているものの、成熟するのはまだまだこれからです。あるレポートによるとSASEを実現して安全なアクセスを構築するのに必要なベンダーは4~6社とのことですが、今後数年間で1~2社に減らすことができるようになると言われています。そして、今後2~5年でSASEが革新的なインパクトをもたらすと予測されています。導入のロードマップも3~5年のスパンになるでしょう。

SASEは企業のDXには欠かせないフレームワークであり、2020年代でもっとも重要なセキュリティトレンドとなりうるものです。セキュリティ担当者は動向を注視し、導入も視野に入れていく必要があるでしょう。今後の展開に注目です。

「ゼロトラスト」~境界型とは違うゼロトラストのアプローチ~

ゼロトラストのIoT、5Gとの関係とは

従来はセキュリティを確保するため、遠隔地で業務を行う際は社内ネットワークへVPN(Virtual Private Network)接続するのが一般的でした。

クラウドサービスを使う際にも、VPNで社内ネットワークを経由するため、セキュリティは確保される一方、リモートワークの普及により回線が逼迫するという課題が浮かび上がってきたのです。

これまでは限られた人が遠隔アクセスするだけだったVPNの設備と回線に全社員が殺到すれば、当然ネットワークは破綻します。通信速度低下だけでなく、アクセスさえできずに仕事ができないということもありえます。

接続できたとしても、通信速度が遅ければMicrosoft 365やDropbox BusinessといったSaaSの使い勝手が著しく低下してしまいます。SaaSは今や当たり前に業務で活用されており操作する度に待たされていては仕事になりません。

2020年5月に東京商工会議所が実施した「テレワークの実施状況に関する緊急アンケート」では、「テレワークを実施した際に生じた課題」として「ネットワーク環境の整備」が56.7%で1位でした。

これらの課題はVPN機器やゲートウェイを増強し、インターネット回線の帯域を増やせば解決しますが、大きなコストがかかります。そして、今後もリモートワークをする人のSaaSの利用頻度は増えていくことでしょう。仮にお金をかけて目の前のハードルをクリアしたところで、いたちごっこになるのは目に見えています。

リモートワークにより発生するこの課題を解決できるのが「SASE」です。

SASEならセキュリティとネットワークをひとつのプラットフォームで管理できる

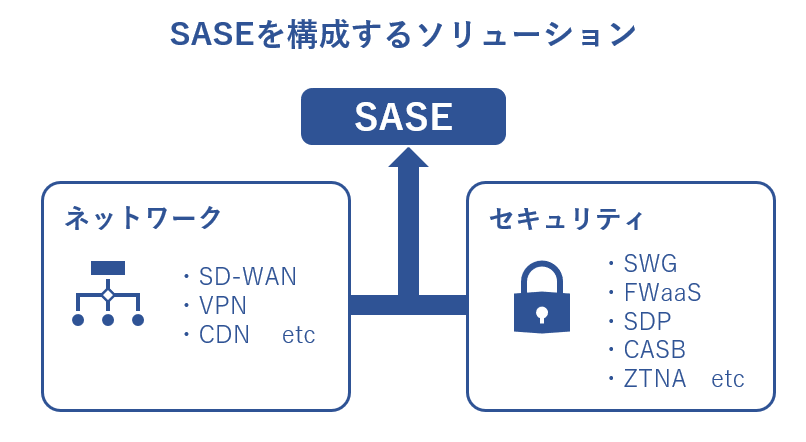

SASEはガートナーが2019年に提唱したセキュリティのフレームワークです。「Secure Access Service Edge」の略で、クラウドで提供される様々なセキュリティやネットワーク機能のソリューションをまとめたプラットフォームとなります。これまでも様々なセキュリティやネットワークのソリューションが登場してきました。しかし、それぞれの課題は解決できますが、様々なソリューション導入をしていくと増築を重ねたつぎはぎのシステムができあがってしまいます。ソリューションごとに運用ポリシーが異なるとセキュリティの低下、運用負荷とコストの増大につながり、トラブル時には原因の究明が困難になります。

一方SASEではセキュリティとネットワークをまとめて管理することが可能です。複雑な構成をシンプルにすることで、通信速度が向上し、統一されたポリシーで運用できるようになります。複数ソリューションのサブスクリプションも統合できるため、多くの場合コスト削減も期待できます。

SASEのベースとなる5つのソリューション

SASEには決まった構成があるわけではなく、企業ごとの環境やニーズにより、様々なアーキテクチャを組み合わせます。その中から、今回はベースとなるソリューションを5つ紹介します。外部内部含めあらゆるアクセスの監視を可能にするSWG、FWaaS

ウェブアクセスを可視化し、脅威を防御するセキュリティ機能としてはSWG(Secure Web Gateway)とFWaaS(Firewall as a Service)があります。どちらもトラフィックを監視して、悪意のある通信を遮断するセキュリティソリューションです。オンプレミスとインターネットの全トラフィックをまとめて監視し、決まったポリシーで運用できるようになります。URLやアドレスからウェブアクセスを監視し、必要に応じてサンドボックスを使うことでマルウェアなどの被害を回避します。すべてのログも取れるので、コンプライアンスの確保もできます。

SWGはプロキシをクラウド上に構築するため、外部の拠点からクラウドサービスにアクセスする際にも社内ネットワークに負荷をかけないことも利点です。

外部から内部へアクセスする際は、リモートアクセスソリューションであるSDP(Software Defined Perimeter)を利用します。

FWaaSは次世代ファイアウォールの機能をクラウドサービスとして提供します。外部と内部間すべてに次世代ファイアウォールが設置され、すべての通信を監視、制御します。

複数のデバイス、クラウド間の一元管理を可能にするCASB

従業員が様々なデバイスから複数のクラウドサービスを利用する場合、すべて管理するのは困難です。そもそも利用するサービスによっては欲しいセキュリティ機能を備えていないこともあります。自前のデバイスを勝手に業務に利用するシャドーITも問題になっています。そんな課題を解決するセキュリティソリューションが「CASB(Cloud Access Security Broker)」で、ガートナーが2012年から提唱しているセキュリティコンセプトです。ユーザーとクラウドサービスの間に、CASBという単一のコントロールポイントを設置し、認証やアクセス制御、データ漏洩の防止、クラウドサービスの利用状況の可視化、データの暗号化などを行います。

社内ネットワークを介さず安全なインターネット接続を可能にするSD-WAN

ネットワークソリューションでは「SD-WAN(Software Defined-Wide Area Network)」が注目されています。WANは物理的なネットワーク機器によって構築された広域的なネットワークです。このWANの上に仮想的にWANを構築し、ソフトウェアで管理できるようにするのが「SD-WAN」です。インターネット回線を利用するのでWANサービスを利用するよりコストを抑えつつ、ソフトウェア管理なので運用の手間が大きく削減できます。そして「SD-WAN」導入の最大のメリットとなるのが、インターネットブレイクアウト(ローカルブレイクアウト)という仕組みです。

各拠点から本社サーバーにアクセスするのではなく、直接インターネットにアクセスできるようにするものです。社内ネットワークを介さないので、快適に利用できるうえ、社内ネットワークへの負荷もなくなります。新しい拠点をネットワークに追加する際も、管理者が現地へ出向かずとも画面上で設定できるようになり、スケールする際の手間がかかりません。

境界型防御の課題を解決するZTNA

SASEを構成するアーキテクチャの5つ目が「ZTNA(Zero Trust Network Access)」です。ゼロトラストは2010年から米調査会社のフォレスターが提唱している概念で、クラウドサービスが広まるにつれ注目度が高まっています。従来、オンプレミスサーバーに情報が集約されていた時は、ファイアウォールでセキュリティを構築し、社外からアクセスする際はVPNで接続するのが一般的でした。これは社内と社外を境界で区切って守る境界防御モデルです。

近年の情報漏洩事件を見てもわかるように、内部からの流出もリスクファクターになっています。脅威は社外だけでなく、社内にも存在すると考えなければいけないのです。また、現在はSaaSなどの活用により、企業の情報資産がクラウド上に保存されるケースも多いため、境界型防御では企業のセキュリティを担保できなくなっているのです。

そこで、何も信用せず、常に確認しようというゼロトラストという仕組みが登場しました。各拠点からクラウドサービスや自社サーバーにアクセスする際は、毎回必ずチェックを行います。クライアントの場所やデバイス、セキュリティ機能、暗号化の有無、OSのバージョンなどを確認してアクセスを許可するのです。その際のアクセス権も必要最低限に抑えます。

境界型防御では一度内部に入られてしまった場合の対処が困難ですが、ゼロトラストネットワークではもし攻撃者にユーザーのデバイスを物理的に入手されてしまった場合でも、アクセスできるのは許可されているアプリだけなので、被害を小さく抑えられます。

数年単位の段階的な導入計画がSASE実現の鍵

SASEはとても大きなフレームワークです。紹介した5つのアーキテクチャ以外にもセキュリティでは情報漏洩防止システムのDLP(Data Loss Prevention)やWebブラウジングアクティビティを分離するRBI(Remote Browser Isolation)、ネットワークではVPNやCDN(Contents Delivery Network)など様々な機能があります。そして、すべての機能を網羅した単一のSASEパッケージはありません。SASEソリューションを提供しているベンダーは多いのですが、それぞれ揃えている機能が異なります。導入の際には自社に必要な機能をしっかりと見極めてソリューションを選ぶ必要があります。

例えば「SD-WANに対応している」「ZTNA(Zero Trust Network Access)をサポートしている」といっても、細かい機能が抜けていて使いにくい、といったソリューションもあります。

機能比較表だけを見て選ぶと、思ったようなセキュリティを構築できなかったり、運用に手間がかかったりする可能性があります。SASEはコロナ禍と言うこともあり注目を集めていますが、焦って飛びつくと導入プロジェクトが失敗しかねません。

SASEは2019年に提唱されたばかりのフレームワークです。ソリューションは続々と登場しているものの、成熟するのはまだまだこれからです。あるレポートによるとSASEを実現して安全なアクセスを構築するのに必要なベンダーは4~6社とのことですが、今後数年間で1~2社に減らすことができるようになると言われています。そして、今後2~5年でSASEが革新的なインパクトをもたらすと予測されています。導入のロードマップも3~5年のスパンになるでしょう。

SASEは企業のDXには欠かせないフレームワークであり、2020年代でもっとも重要なセキュリティトレンドとなりうるものです。セキュリティ担当者は動向を注視し、導入も視野に入れていく必要があるでしょう。今後の展開に注目です。

著者:ITライター柳谷智宣

関連記事

「ゼロトラスト」~クラウド時代の新たなセキュリティ~「ゼロトラスト」~境界型とは違うゼロトラストのアプローチ~

ゼロトラストのIoT、5Gとの関係とは